Gerenciar o acesso privilegiado fortalece a segurança e o controle dos dados em uma organização. Diante desse cenário, a crescente sofisticação das ameaças cibernéticas exige medidas robustas de proteção. Por isso, as empresas devem implementar ferramentas eficazes de gerenciamento de acesso privilegiado. Neste artigo, você encontrará uma análise detalhada das melhores ferramentas de PAM (Privileged Access Management) disponíveis no mercado.

Antes de mais nada, é importante entender os critérios essenciais para escolher uma ferramenta de PAM. Nesse processo, avalie recursos como gerenciamento de identidade, auditorias detalhadas, autenticação multifator e monitoramento em tempo real. Além disso, a integração com outras soluções de segurança, como sistemas SIEM (Security Information and Event Management), pode se tornar um grande diferencial.

A seguir, analisamos as principais ferramentas de PAM, destacando seus pontos fortes e fracos. Com isso, ajudamos você a escolher a solução que melhor atende às necessidades da sua organização. Afinal, proteger dados e gerenciar acessos privilegiados de forma eficiente minimiza riscos de violações de segurança.

Portanto, continue lendo para conhecer as melhores opções de PAM e entender como elas podem fortalecer a segurança da sua empresa.

O que é gerenciamento de acesso privilegiado (PAM)?

O Gerenciamento de Acesso Privilegiado (PAM) envolve um conjunto de práticas e tecnologias para controlar, monitorar e proteger o acesso a recursos críticos dentro de uma organização. Em outras palavras, ele adiciona uma camada extra de segurança para impedir acessos indevidos. Essas práticas são essenciais para usuários com permissões elevadas ou privilégios administrativos, como administradores de sistemas, desenvolvedores e outros profissionais que lidam com informações sensíveis. Por isso, o PAM desempenha um papel fundamental na estratégia de segurança cibernética. Quando mal gerenciado, os acessos privilegiados podem levar a graves violações de dados, comprometendo a integridade da empresa.

Para reduzir esses riscos, as ferramentas de PAM permitem que as organizações definam e apliquem políticas rigorosas sobre quem pode acessar quais recursos e em quais condições. Isso acontece por meio da autenticação forte, que pode incluir métodos como autenticação multifator, além do monitoramento contínuo das atividades dos usuários privilegiados. Dessa forma, as organizações evitam acessos não autorizados a dados sensíveis e bloqueiam ações maliciosas de usuários com privilégios elevados.

Além disso, o PAM precisa se integrar a outras soluções de segurança, como sistemas de gestão de identidades e acesso (IAM), para oferecer uma visão holística e integrada da segurança organizacional. Essa integração é crucial, pois alinha todos os aspectos do gerenciamento de acesso e permite uma resposta rápida e eficiente a possíveis incidentes de segurança. Diante disso, adotar o PAM não é apenas uma recomendação, mas uma necessidade para fortalecer a proteção da empresa.

Importância do gerenciamento de acesso privilegiado

O gerenciamento de acesso privilegiado desempenha um papel essencial na segurança cibernética, especialmente em um cenário onde as ameaças evoluem constantemente. Os acessos privilegiados figuram entre as maiores vulnerabilidades de uma organização, pois, quando comprometidos, podem resultar em roubo de dados, interrupção de serviços e danos à reputação.

Por isso, adotar práticas eficazes de PAM se torna um passo crucial para proteger os ativos digitais. Além disso, a necessidade de conformidade com regulamentos e normas de segurança cresce cada vez mais para as organizações. Legislações como o Regulamento Geral sobre a Proteção de Dados (GDPR) e a Lei Geral de Proteção de Dados Pessoais (LGPD) no Brasil exigem que as empresas adotem medidas rigorosas para proteger dados sensíveis. Com o PAM, as organizações garantem um controle preciso sobre quem acessa quais informações e como esses acessos são monitorados e auditados.

Por fim, o gerenciamento eficaz de acesso privilegiado fortalece a cultura de segurança dentro da organização. Quando os funcionários compreendem a importância de controlar acessos elevados e recebem treinamento sobre as melhores práticas, os riscos diminuem significativamente. Além disso, essa conscientização ajuda a criar uma mentalidade de responsabilidade em relação à segurança da informação. Portanto, o PAM não se limita a um aspecto técnico, mas também se configura como um elemento estratégico e cultural, que precisa ser incorporado em todos os níveis da organização.

Estatísticas sobre violações de acesso privilegiado

As estatísticas sobre violações de acesso privilegiado são alarmantes e reforçam a urgência de implementar ferramentas eficazes de PAM. Para se ter uma ideia, estudos recentes indicam que 80% das violações de dados resultam de credenciais comprometidas, muitas delas associadas a acessos privilegiados. Em outras palavras, a falta de controle sobre esses acessos expõe informações sensíveis e facilita ataques cibernéticos. Diante desse cenário, esses números deixam claro o alto nível de vulnerabilidade das organizações, que, ao não monitorarem adequadamente seus acessos, se tornam alvos fáceis para invasores.

Além disso, uma pesquisa realizada por empresas de segurança cibernética revelou que 75% das organizações não possuem total visibilidade sobre os acessos privilegiados. Na prática, isso significa que muitos acessos, que deveriam ser rigorosamente controlados e monitorados, permanecem fora do radar, representando um risco significativo. Por consequência, a ausência de monitoramento adequado eleva a probabilidade de atividades maliciosas dentro do ambiente corporativo. Não por acaso, a falta de visibilidade figura entre os maiores desafios enfrentados pelas empresas na implementação de estratégias de segurança eficazes. Sem esse controle, identificar comportamentos suspeitos ou acessos não autorizados se torna muito mais difícil, colocando a integridade dos dados em risco.

Por fim, um estudo do Ponemon Institute constatou que organizações que adotam soluções de PAM reduzem o tempo de resposta a incidentes de segurança em até 50%. Isso demonstra claramente que a implementação de ferramentas de gerenciamento de acesso privilegiado não só aprimora a segurança, mas também fortalece a capacidade de resposta das equipes de TI. Portanto, os dados evidenciam que investir em PAM não é apenas uma tendência, mas uma necessidade estratégica para proteger as organizações contra ameaças cibernéticas cada vez mais sofisticadas e complexas.

Benefícios do uso de ferramentas de Gerenciamento de Acesso Privilegiado

A adoção de ferramentas de gerenciamento de acesso privilegiado (PAM) oferece uma série de benefícios que vão muito além da segurança básica. Para começar, um dos principais benefícios é a proteção aprimorada contra ameaças internas e externas. Com isso, as organizações que implementam práticas eficazes de PAM monitoram e controlam rigorosamente quem acessa informações sensíveis, reduzindo significativamente o risco de abusos ou acessos não autorizados. Isso se torna ainda mais crucial, pois as ameaças podem surgir não apenas de fontes externas, mas também dentro da própria empresa.

Além de aprimorar a segurança, o PAM também auxilia na conformidade regulatória. Atualmente, diversas indústrias precisam seguir regulamentações rigorosas que exigem a proteção de dados e auditoria de acessos. Nesse contexto, as ferramentas de PAM garantem que as organizações atendam a esses requisitos, fornecendo relatórios detalhados e permitindo o rastreamento e auditoria contínua dos acessos privilegiados. Como resultado, além de reduzir o risco de penalidades e multas, o PAM fortalece a confiança de clientes e parceiros comerciais.

Além disso, as ferramentas de PAM reforçam a segurança, garantem a conformidade e melhoram a eficiência operacional. Na prática, ao automatizar tarefas do gerenciamento de acessos, como criação e desativação de contas, as organizações reduzem o tempo gasto e otimizam recursos. Com isso, as equipes de TI focam em atividades estratégicas em vez de perder tempo com a administração manual de acessos. Portanto, implementar soluções de PAM vai além da segurança, tornando-se um investimento essencial para aumentar a eficiência e produtividade organizacional.

Principais características a serem consideradas ao escolher uma ferramenta de Gerenciamento de Acesso Privilegiado

Ao escolher uma ferramenta de gerenciamento de acesso privilegiado (PAM), é essencial considerar várias características para garantir que a solução realmente atenda às necessidades específicas da sua organização. Entre os aspectos mais importantes, destaca-se a capacidade de autenticação multifatorial (MFA). Isso porque a MFA adiciona uma camada extra de segurança, exigindo que os usuários forneçam múltiplas formas de verificação antes de obter acesso a recursos privilegiados. Com essa abordagem, mesmo que as credenciais sejam comprometidas, o risco de acessos não autorizados é significativamente reduzido.

Além da autenticação multifatorial, outra característica fundamental é a capacidade de auditoria e relatórios. Afinal, uma solução de PAM deve oferecer ferramentas robustas de monitoramento e geração de relatórios que permitam às organizações rastrear atividades dos usuários privilegiados em tempo real. Dessa maneira, não apenas se torna mais fácil identificar comportamentos suspeitos, mas também se garante a documentação necessária para auditorias e conformidade regulatória. Portanto, um bom sistema de relatórios deve ser capaz de gerar insights acionáveis sobre o uso de acessos privilegiados, ajudando a melhorar a postura de segurança da organização.

Por fim, integrar o PAM a outras soluções de segurança é essencial. Afinal, conectar essa ferramenta a sistemas de gerenciamento de identidades (IAM), soluções de SIEM e outras tecnologias aumenta significativamente a eficácia do gerenciamento de acesso. Com uma integração eficiente, as equipes de segurança obtêm uma visão unificada, facilitando a detecção e resposta rápida a incidentes. Por isso, ao escolher uma ferramenta de PAM, é fundamental avaliar não apenas suas funcionalidades individuais, mas também como ela se encaixa no ecossistema de segurança da organização.

Avaliação das melhores ferramentas de Gerenciamento de Acesso Privilegiado disponíveis no mercado

A Gestão de Acessos Privilegiados (PAM – Privileged Access Management) é uma solução essencial para empresas que desejam proteger credenciais sensíveis, minimizar riscos de acessos indevidos e garantir a conformidade com normas de segurança. Diante de um mercado cada vez mais competitivo, diversas ferramentas de PAM se destacam pela robustez e funcionalidades avançadas. Neste artigo, comparamos algumas das melhores soluções do setor, incluindo Keeper PAM, CyberArk, BeyondTrust e Delinea (antigo Thycotic).

Principais Ferramentas de Gerenciamento de Acesso Privilegiado do Mercado

1. CyberArk

O CyberArk é um dos líderes do mercado de PAM, conhecido por suas soluções avançadas de segurança e conformidade. Ele oferece um gerenciamento eficiente de credenciais privilegiadas, sessão monitorada e gravação de atividades, além de integração com sistemas de detecção de ameaças.

Prós:

- Alta escalabilidade e segurança.

- Auditoria completa e gravação de sessão.

- Integração com diversas soluções de SIEM e IAM.

Contras:

- Alto custo de implementação.

- Curva de aprendizado acentuada.

2. BeyondTrust

O BeyondTrust PAM é uma plataforma flexível que permite um controle eficiente sobre acessos privilegiados, minimizando riscos de ataques internos e externos. Seu diferencial está na automação e nas políticas granulares de acesso.

Prós:

- Gestião centralizada e granular.

- Excelente automação e integração com soluções de IAM.

- Modelo flexível de licenciamento.

Contras:

- Interface pode ser complexa para iniciantes.

- Dependência de integrações para funcionalidades avançadas.

3. Delinea (Thycotic)

O Delinea fornece uma abordagem simplificada para o gerenciamento de acessos privilegiados, focando na facilidade de uso e implementação. Ele é ideal para organizações que precisam de soluções rápidas e eficazes.

Prós:

- Interface amigável e de fácil configuração.

- Boa relação custo-benefício.

- Foco em acessibilidade e agilidade.

Contras:

- Algumas funcionalidades avançadas são limitadas.

- Menos personalização em relação aos concorrentes.

4. Keeper Security

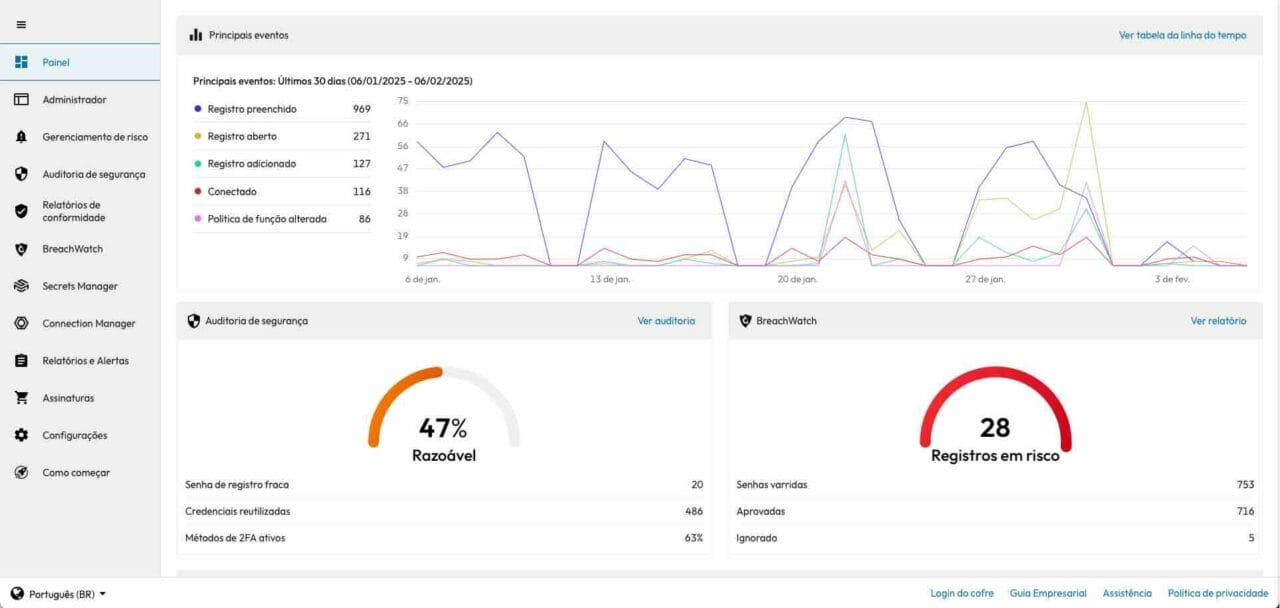

O Keeper PAM é uma solução moderna e baseada na nuvem, que visa proporcionar segurança avançada e controle sobre credenciais privilegiadas de maneira intuitiva e eficiente. Com uma interface fácil de usar, ele se destaca pelo armazenamento seguro de senhas, controle de sessão e auditoria de acessos.

Prós:

- Interface intuitiva e de fácil uso.

- Integração com MFA e outras soluções de identidade.

- Armazenamento seguro e criptografado de credenciais.

- Boa relação custo-benefício.

Contras:

- Algumas funcionalidades podem ser limitadas em ambientes altamente complexos.

- Personalização menor em comparação com CyberArk.

Comparativo das Ferramentas de Gerenciamento de Acesso Privilegiado

| Ferramenta | Facilidade de Uso | Funcionalidades Avançadas | Custo-Benefício | Integrações |

|---|---|---|---|---|

| CyberArk | Médio | Alta | Baixo | Alta |

| BeyondTrust | Médio | Alta | Médio | Alta |

| Delinea | Alta | Média | Alta | Médio |

| Keeper PAM | Alta | Média | Alta | Médio |

Avaliações de Usuários e Especialistas sobre as Ferramentas de Gerenciamento de Acesso Privilegiado

A Gestão de Acessos Privilegiados (PAM – Privileged Access Management) é uma parte essencial da segurança corporativa, protegendo credenciais e acessos sensíveis contra ameaças cibernéticas. Para avaliar as melhores ferramentas de PAM do mercado, reunimos feedbacks de usuários e especialistas sobre soluções como CyberArk, BeyondTrust, Delinea e Keeper PAM.

Opinião dos Especialistas

Os especialistas em segurança da informação destacam que as principais ferramentas de PAM se diferenciam pelos seguintes aspectos:

- CyberArk: Considerada a solução mais robusta para grandes corporações, com alto nível de personalização e segurança.

- BeyondTrust: Destaca-se pela facilidade de integração com outros sistemas e por sua interface intuitiva.

- Delinea (Thycotic): Elogiada pela facilidade de implementação e custo-benefício acessível.

- Keeper PAM: Apontada como uma opção moderna baseada na nuvem, com interface amigável e boa relação custo-benefício.

Feedback dos Usuários

Os usuários dessas ferramentas compartilham suas experiências, destacando pontos positivos e desafios:

| Ferramenta | Pontos Positivos | Pontos de Atenção |

|---|---|---|

| CyberArk | Alta segurança e controle de acessos. | Complexidade na implementação e custo elevado. |

| BeyondTrust | Interface amigável e suporte responsivo. | Algumas funcionalidades avançadas requerem integrações adicionais. |

| Delinea | Implementação rápida e bom custo-benefício. | Limitação na personalização de algumas políticas. |

| Keeper PAM | Solução baseada na nuvem com bom desempenho. | Algumas funcionalidades avançadas podem ser limitadas em ambientes corporativos complexos. |

Comparativo Geral

De maneira geral, os usuários destacam o CyberArk como a solução mais segura e completa, apesar de seu custo e complexidade. O BeyondTrust é amplamente recomendado para empresas que buscam um PAM poderoso com boa usabilidade. O Delinea é ideal para negócios que desejam um equilíbrio entre funcionalidade e custo. Já o Keeper PAM é reconhecido por sua abordagem moderna e interface intuitiva.

TI Sec e Keeper PAM: Segurança e Gestão de Acessos Privilegiados As a Service

A TI Sec tem o compromisso de oferecer soluções inovadoras e eficientes para a segurança digital de sua empresa. Como parceira oficial MSSP da Keeper Security, disponibilizamos o Keeper PAM na modalidade As a Service, garantindo proteção avançada e gerenciamento simplificado de acessos privilegiados sem complicações.

Por que escolher o Keeper PAM As a Service com a TI Sec?

Adotar o Keeper PAM As a Service significa contar com uma solução de alta segurança sem precisar lidar com complexidades operacionais ou grandes investimentos iniciais. Veja os principais benefícios:

Pagamentos recorrentes em real – Evite variações cambiais e tenha previsibilidade financeira.

Suporte técnico incluso – Conte com a equipe especializada da TI Sec para suporte rápido e eficaz.

Sem quantidade mínima de licenças – Adquira apenas o que sua empresa realmente precisa, com flexibilidade total.

Sem fidelidade – Contrate e utilize conforme sua necessidade, sem amarras contratuais de longo prazo.

Implantação rápida e gestão simplificada – Reduza riscos e aumente a segurança da sua infraestrutura de TI com uma solução fácil de implementar e usar.

Keeper PAM: A Solução Ideal para Proteção de Credenciais e Acessos

O Keeper PAM é uma plataforma completa para gestão de acessos privilegiados, proporcionando:

- Armazenamento seguro de credenciais com criptografia de ponta a ponta.

- Monitoramento de sessão e auditoria para garantir conformidade e segurança.

- Integração com MFA e outras soluções de segurança para proteção adicional.

Com a TI Sec, sua empresa ganha mais segurança, flexibilidade e suporte especializado para proteger credenciais privilegiadas e evitar ameaças cibernéticas.

Entre em contato conosco e descubra como o Keeper PAM As a Service pode fortalecer a segurança do seu negócio de forma acessível e escalável!

Conclusão e recomendações para escolher a melhor ferramenta de Gerenciamento de Acesso Privilegiado

A escolha da melhor ferramenta de gerenciamento de acesso privilegiado (PAM) é uma decisão crítica que pode impactar significativamente a segurança da informação em uma organização. Dado o cenário atual de ameaças cibernéticas, garantir que os acessos privilegiados sejam bem gerenciados é essencial para evitar violações de dados. No entanto, após uma análise das principais soluções disponíveis, fica evidente que não existe uma única resposta que funcione para todas as empresas. Isso porque cada organização deve considerar suas necessidades específicas, o ambiente de TI existente e os recursos mais relevantes para suas operações.

Dessa forma, recomenda-se que as organizações realizem uma avaliação detalhada de suas necessidades de segurança antes de selecionar uma ferramenta de PAM. Para isso, é fundamental conduzir entrevistas com as partes interessadas, analisar os fluxos de trabalho existentes e considerar quais recursos são mais críticos. Além disso, testes de demonstração e avaliações de usuários podem oferecer insights valiosos sobre a usabilidade e eficácia das ferramentas em um ambiente real. Com essa abordagem, as empresas podem tomar decisões mais embasadas, garantindo que a solução escolhida realmente atenda às suas demandas.

Por fim, a implementação de uma ferramenta de PAM não deve ser vista como uma medida isolada, mas sim como parte de uma estratégia mais ampla de segurança da informação. Afinal, a gestão de acesso privilegiado é apenas uma peça do quebra-cabeça, devendo ser integrada a outras soluções de segurança para criar uma abordagem holística e eficaz. Com isso, ao escolher a ferramenta certa e garantir uma implementação cuidadosa, as organizações podem fortalecer significativamente sua postura de segurança e proteger seus ativos mais valiosos contra ameaças cada vez mais sofisticadas.